ISCC2019已经结束了,虽然做不出来几道题,但是经过后来的学习觉得还是有必要总结一下的。

MISC1(隐藏的信息)

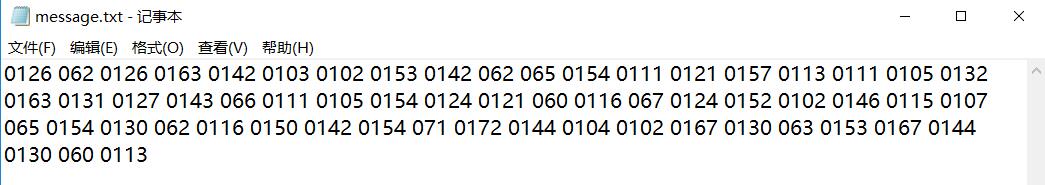

这道题主要是进制转换后再转ascll码,然后base解码

首先考虑到每个数字的大小,就发现都是八进制,然后转为十进制

然后十进制转ascll码得

看起来应该是base解码,不妨试一下

OK,flag出来了……

MISC2(倒立屋)

房屋为什么会倒立!是重力反转了吗?

这道题主要用到的是LSB隐写,用stegsolve打开图片

接下来就简单了,会用工具就行

没错,flag又出来了,不过是倒立的呦(9102_cCsI)

MISC3(Keyes’ secret)

这道题主要是关于键盘的,需要仔细观察键盘的规律。

首先找出FLAG位置

键盘字母连起来对应另一个字母

OK,这道题过程有那么一点点麻烦

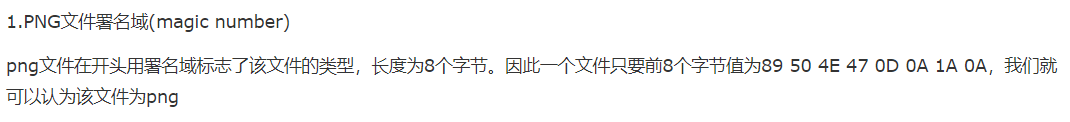

MISC4(无法执行的exe)

这道题主要是png图片头部格式有问题。

咋一看还以为是base解码,不妨试一下

然后发现PNG,用winhex打开,对比png文件格式,发现问题,修复它

然后得到二维码一张,扫它

得到ISCC_2019

MISC5(他们能在一起吗)

这道题主要是数据隐藏

下载附件得到png图片

扫描得到

base解码后

然后url解码得到

PASS{0K_I_L0V3_Y0u!}

你以为这就结束了?不这才刚刚开始(因为flag并不正确……)

图片格式改为压缩包格式发现

输入之前解出来的括号里面的内容打开

OK了,flag是他们没有在一起。