前记

做题平台:攻防世界

平台地址:https://adworld.xctf.org.cn/

做题工具:Firefox

web1.view_source

拿到题目链接打开后发现右键不管用了

于是乎在Firefox上打开web开发者中的web控制台,可获得flag

web2.get_post

在Firefox上打开插件hackbar,用get方式传递a=1

勾选hackbar上的Enable Post data,用post方式传递b=2,可获得flag

web3.robots

打开题目链接一片空白

百度了解下robots协议

于是乎

然后再一步获得flag

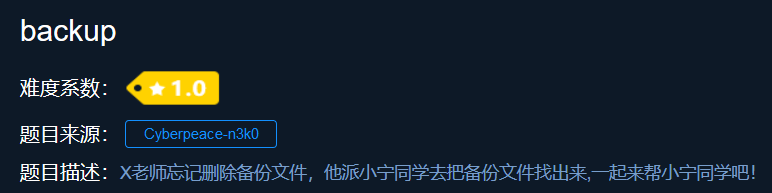

web4.backup

打开题目链接输入备份文件名

下载并打开获得flag

web5.cookie

在Firefox上打开题目链接,以及web开发者工具,刷新后在存储一栏,可看到名为look-here的cookie的值为cookie.php

访问http://111.198.29.45:47911/cookie.php,提示查看http响应包,在网络一栏,可看到访问cookie.php的数据包,获得flag

web6.disabled_button

在Firefox上打开题目连接,以及web开发者工具查看源码

发现disabled标签(disabled 属性规定应该禁用 input 元素。被禁用的 input 元素既不可用,也不可点击)所以删掉就可以点击获得flag

7.simple_js

打开题目链接就发现让输入密码

随便输入个,查看源码发现无论输入什么都是错的,以及一串十六进制

十六进制转十进制,然后对照asccii码表得到flag,注意格式就好

8.simple_php

打开题目链接

php中=== 会同时比较字符串的值和类型,== 会先将字符串换成相同类型,再作比较,比如1235A可以被判定为数字型。看php代码会发现同时满足 $a==0 和 $a 时,显示flag1。所以令 a=ad 或者a=adc都行

同理令a=ab&b=1235A,得flag2

后记

Firefox及一些其他工具还是很方便的,再接再厉,基础题了解积累些基础知识。